Обеспечение безопасного использования мобильных решений DIRECTUM

Информационная безопасность – насущный вопрос любой организации. И для внутренних сетей предприятий уже выработано много практик и подходов, однако обеспечение информационной безопасности при использовании мобильных решений вызывает множество вопросов. Во многом такая ситуация складывает потому, что эта область для российского рынка нова и мало изучена.

В статье я предлагаю рассмотреть основные способы обеспечения информационной безопасности при использовании мобильных решений DIRECTUM.

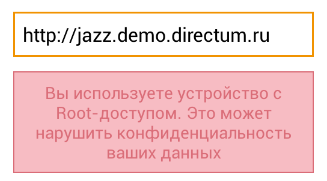

Архитектура мобильных решений DIRECTUM представляет собой классическую клиент-серверную архитектуру. Клиентское приложение настроено на определенный адрес веб-сервиса NOMAD. Взаимодействие происходит по протоколу HTTP или HTTPS:

Так как взаимодействие внутри сети предприятия можно считать безопасной зоной, выделим следующие компоненты, для которых требуется обеспечить безопасность:

- сервер-посредник между внутренней сетью предприятия и сетью Интернет;

- канал связи;

- устройство пользователя.

Безопасность сети предприятия

Обеспечение безопасности сети предприятия при публикации сервисов в интернет вызывает меньше всего вопросов, так как за время существования корпоративных веб-решений было выработано достаточно практик и рекомендаций. Публикация сервиса NOMAD ничем не отличается от публикации других веб-решений, например веб-доступа к системе DIRECTUM.

Наибольшей популярностью пользуется DMZ (англ. Demilitarized Zone; демилитаризованная зона, ДМЗ) – технология обеспечения защиты серверов, пересекающих периметр. Подробнее об этом рассказано в статье «Безопасность: Настройка демилитаризованной зоны».

Безопасность передачи данных

Приложения могут взаимодействовать с сервисом по протоколу HTTP, который представляет собой открытый небезопасный канал связи, и его использование рекомендуется только в условиях работы с тестовой средой или демо-стендом.

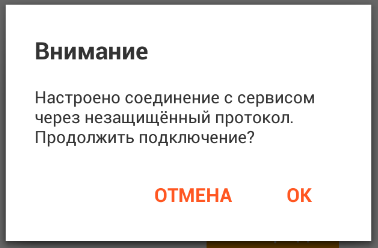

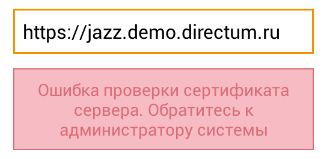

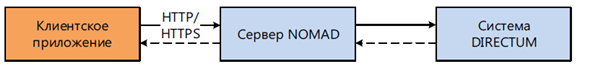

При попытке подключения по открытым каналам приложения DIRECTUM сообщат о возможных угрозах безопасности:

Для обеспечения безопасности передачи данных применяются:

HTTPS для шифрования трафика

Наиболее распространённым способом обеспечения защиты передаваемых данных в веб-приложениях является использование HTTPS. Он включает в себя несколько криптографических протоколов транспортного уровня:

- SSLv1, SSLv2, SSLv3, TLSv1;

- TLSv1.1, TLSv1.2.

SSL является устаревшим протоколом и содержит ряд известных уязвимостей (см.

https://www.us-cert.gov/ncas/alerts/TA14-290A), на смену ему разработан прокол

TLS.

Поддержка TLSv1.1 и TLSv1.2 появилась с версии Android 4.1, и только с версии Android 5.0 на уровне системы включена по умолчанию:

https://developer.android.com/reference/javax/net/ssl/SSLSocket.html

В приложениях DIRECTUM мы устанавливаем максимальную поддерживаемую версию TLS для текущей версии Android, а это значит, что начиная с Android 4.1 вы получаете возможность обеспечить максимальную защиту канала HTTPS.

Внимание! Протокол и версия, с которой клиент будет взаимодействовать с сервером, зависит от настроек сервера.

При попытке подключения мобильных решений по HTTPS с использованием невалидного сертификата пользователь будет уведомлен о возможных угрозах безопасности, дальнейшая работа с сервисом будет невозможна.

Если сертификат был выдан центром сертификации (ЦС) организации, необходимо добавить корневой сертификат ЦС в системное хранилище на устройстве (см. https://support.google.com/nexus/answer/2844832?hl=en).

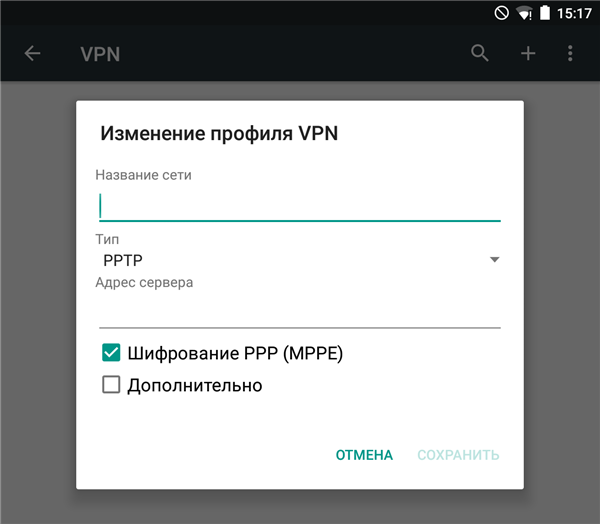

VPN для подключения к сети предприятия

В некоторых случаях публикация отдельных веб-приложений для предприятия является невозможной. Это может быть связано как с необходимостью получения внешнего DNS для сервиса, так и с требованиями службы безопасности данного предприятия.

В такой ситуации можно обеспечить подключение к внутренней сети организации с помощью технологии VPN. Рекомендуется использовать только защищённые VPN, такие как IPSec, OpenVPN, PPTP.

Со стороны Android-устройства организовать подключение к VPN можно как нативными средствами ОС:

так и с использованием сторонних решений:

Если при этом вам важно применение ГОСТ-алгоритмов шифрования, можно воспользоваться решением ViPNet Client for Android.

Мы успешно протестировали работу приложений с использованием ViPNet Client for Android и OpenVPN, подробнее об этом будет подготовлена отдельная статья.

Безопасность устройства

Приложения DIRECTUM для Android обеспечивают offline-доступ к данным пользователя, а это значит, что данные хранятся локально на устройстве. Безопасного использования решений со стороны пользователя можно достичь при помощи организационных мер, либо за счет применения систем централизованного управления устройствами.

Организационные меры

Организационные меры – по сути это правила использования мобильных решений на устройствах пользователя, например:

- Использовать безопасную блокировку;

- Не использовать устройства с root-доступом;

- Включить шифрование файловой системы;

- Использовать приложения для удаленного контроля устройства.

Соблюдение данных правил остается исключительно в зоне ответственности самого пользователя.

Доступ к устройству

Устройства Android поддерживают различные варианты блокировки: от небезопасной свайп-блокировки, до необходимости ввода пароля. Установка блокировки на устройство позволит затруднить доступ к приложениям и данным пользователя при его утере.

Наличие установленных приложений для удаленного контроля устройства (например: Android Device Manager) позволит пользователю отследить потерянное устройство или удалить с него все локальные данные.

Со стороны мобильного приложения можно выделить следующие места хранения информации:

- Локальная база данных – для хранения данных;

- Файловая система – для хранения документов.

Локальная база данных

Для хранения информации об объектах системы DIRECTUM используется встроенная база данных SQLite. Располагается в каталоге с программой во внутренней памяти устройства:

device/data/data/com.npocomputer.jazz/databases/

Ограничение доступа к БД относительно других приложений осуществляется на уровне системы. Но безопасность БД может быть нарушена в следующих случаях:

- использование устройства с root-доступом: в этом случае любое приложение может получить доступ к БД других приложений;

- небезопасное хранение резервных копий (бекап) устройства: резервные копии устройства содержат копии БД. Злоумышленник, получив доступ к резервным копиям, получит также возможность просмотра содержимого БД.

Локальные копии документов системы

Документы, к которым необходим offline-доступ, загружаются в каталог программы, расположенный во внешней памяти устройства (подробнее: http://developer.android.com/guide/topics/data/data-storage.html).

Использование внешней памяти обусловлено тем, что объем загружаемых данных на устройство может быть велик, а размер внутренней памяти для большинства устройств сильно ограничен. Стоит отметить, что «внешняя память» – это не всегда извлекаемая SD-карта. Существует множество устройств (например, Nexus), для которых внешней памятью является внутренняя карта устройства.

Физический каталог хранения документов:

storage/sdcard0/Android/data/com.npocomputer.jazz/files/

В Android есть возможность шифрования данных пользователя на уровне системы: https://source.android.com/devices/tech/security/encryption/

Android-приложения DIRECTUM были успешно протестированы в условиях шифрованного доступа к файловой системе. В ближайших планах развития приложений DIRECTUM стоит задача осуществить шифрование базы данных и файлов приложения.

Централизованное управление устройствами

В компании, где вопрос безопасности особенно важен, применение организационных мер является недостаточным. Необходимо обеспечить возможность централизованного управления всеми устройствами в организации.

В этом случае на помощь приходят MDM-решения. Хочется отметить, что рынок MDM-решений довольно широк, к примеру:

- Kaspersky Security для мобильных устройств;

- SafePhone;

- Citirix XenMobile;

- Enterprise Mobility Suite от Microsoft;

- Google Apps или Android for Work;

- Dell Mobile Workforce Management;

- McAfee® Enterprise Mobility Management

и т.д.

В зависимости от текущей инфраструктуры и применяемого ПО, организация может выбрать наиболее подходящее для себя MDM-решение.

С учетом тенденции импортозамещения, для российского рынка наиболее интересными являются решения от Касперского и НИИ СОКБ.

Kaspersky Security для мобильных устройств представляет наибольший интерес, так как позволяет организовать контроль и управление мобильными устройствами в уже имеющейся инфраструктуре предприятия. Решение входит в состав «Kaspersky Endpoint Security для бизнеса» и обеспечивает единую точку контроля безопасности всего предприятия. К примеру в нашей компании используется именно это решение для обеспечения безопасного использования корпоративных приложений.

SafePhone от «НИИ СОКБ» и ИнфоТеКС включает в себя продукты, сертифицированные ФСБ и ФСТЭК России.

Заключение

Очень надеюсь, что данная статья была вам полезна. Ваша безопасность – в ваших руках, а мы поможем вам в этом. И для этого мы готовим серию статей по безопасности, в частности про настройку DMZ и VPN.

Пример одного из решений уже есть. Например, компания ТАНАИС провела работу с SafePhone и HopUp. Ссылка на статью на клабе

Отличный материал, спасибо, будем ждать продолжения.

Опубликована статья: Безопасность: Настройка демилитаризованной зоны

Авторизуйтесь, чтобы написать комментарий